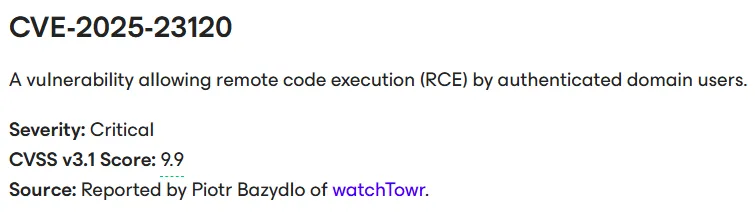

Компания Veeam выпустила исправление для критической уязвимости удалённого выполнения кода (RCE) под идентификатором CVE-2025-23120, обнаруженной в программном обеспечении Veeam Backup & Replication. Уязвимость затрагивает развертывания, где сервер резервного копирования работает в составе домена AD.

Информация об уязвимости была опубликована около недели назад — она затрагивает версию Veeam Backup & Replication 12.3.0.310 и все более ранние сборки 12-й версии. Компания устранила проблему в версии 12.3.1 (сборка 12.3.1.1139), которая была выпущена несколько дней назад.

Согласно техническому отчёту от компании watchTowr Labs, которая обнаружила данную ошибку, CVE-2025-23120 представляет собой уязвимость десериализации в .NET-классах Veeam.Backup.EsxManager.xmlFrameworkDs и Veeam.Backup.Core.BackupSummary.

Уязвимость десериализации возникает, когда приложение неправильно обрабатывает сериализованные данные, позволяя злоумышленникам внедрять вредоносные объекты («гаджеты»), способные запускать опасный код.

В прошлом году компания Veeam исправляла похожую уязвимость удалённого выполнения кода (RCE), обнаруженную исследователем Флорианом Хаузером. Чтобы устранить проблему, Veeam внедрила чёрный список известных классов или объектов, которые могли использоваться для атак.

Однако специалисты компании watchTowr смогли найти другую цепочку гаджетов, не включённую в чёрный список, что позволило им снова добиться удалённого выполнения кода.

«В общем, вы, наверное, уже догадались, к чему всё идёт — похоже, что Veeam, несмотря на то, что остаётся любимой игрушкой группировок, распространяющих программы-вымогатели, не усвоила урок после исследования, опубликованного Frycos. Как вы уже поняли — они вновь исправили проблемы десериализации, просто добавив новые записи в свой чёрный список десериализации.»

Хорошая новость в том, что эта уязвимость затрагивает только те установки Veeam Backup & Replication, которые присоединены к домену. Плохая — любой доменный пользователь способен эксплуатировать данную уязвимость, что делает её особенно опасной в таких конфигурациях.

К сожалению, многие компании всё ещё подключают свои серверы Veeam к доменам Windows, игнорируя давно рекомендованные разработчиком правила безопасности.

Представители группировок, использующих программы-вымогатели, ранее уже сообщали, что серверы Veeam Backup & Replication всегда являются их целью, так как обеспечивают удобный способ похищать данные и препятствовать восстановлению систем, удаляя резервные копии. Эта новая уязвимость ещё больше повышает привлекательность серверов Veeam для злоумышленных группировок, так как она значительно упрощает взлом таких серверов.

Несмотря на отсутствие на текущий момент сообщений о реальных случаях эксплуатации уязвимости, watchTowr уже раскрыла достаточное количество технических деталей, поэтому в ближайшее время вполне вероятно появление общедоступного эксплойта (PoC). Компании, использующие Veeam Backup & Replication, должны максимально оперативно обновиться до версии 12.3.1.

Также, учитывая пристальное внимание группировок-вымогателей к данному приложению, настоятельно рекомендуется пересмотреть лучшие практики безопасности Veeam Backup и отключить серверы от домена.