В современной динамично развивающейся сфере информационных технологий автоматизация уже не роскошь, а необходимость. Команды, отвечающие за безопасность, сталкиваются с растущей сложностью управления политиками сетевой безопасности, что требует эффективных и автоматизированных решений. Межсетевой экран vDefend, интегрированный с VMware NSX, предлагает мощные возможности автоматизации с использованием различных инструментов и языков сценариев. Выпущенное недавно руководство «Beginners Guide to Automation with vDefend Firewall» рассматривает стратегии автоматизации, доступные в vDefend, которые помогают ИТ-специалистам упростить рабочие процессы и повысить эффективность обеспечения безопасности.

Понимание операций CRUD в сетевой автоматизации

Операции CRUD (Create, Read, Update, Delete) являются основой рабочих процессов автоматизации. vDefend позволяет выполнять эти операции через RESTful API-методы:

- GET — получение информации о ресурсе.

- POST — создание нового ресурса.

- PUT/PATCH — обновление существующих ресурсов.

- DELETE — удаление ресурса.

Используя эти методы REST API, ИТ-команды могут автоматизировать политики межсетевого экрана, создавать группы безопасности и настраивать сетевые параметры без ручного вмешательства.

Стратегии автоматизации для межсетевого экрана vDefend

С vDefend можно использовать несколько инструментов автоматизации, каждый из которых предлагает уникальные преимущества:

-

Вызовы REST API через NSX Policy API — API политики NSX Manager позволяют напрямую выполнять действия CRUD с сетевыми ресурсами. Разработчики могут использовать языки программирования, такие как Python, GoLang и JavaScript, для написания сценариев взаимодействия с NSX Manager, обеспечивая бесшовную автоматизацию задач безопасности.

-

Terraform и OpenTofu — эти инструменты «инфраструктура-как-код» (IaC) помогают стандартизировать развертывание сетей и политик безопасности. Используя декларативные манифесты, организации могут определять балансировщики нагрузки, правила межсетевого экрана и политики безопасности, которые могут контролироваться версионно и развертываться через CI/CD-конвейеры.

-

Ansible — этот инструмент часто применяется для развертывания основных компонентов NSX, включая NSX Manager, Edge и транспортные узлы. ИТ-команды могут интегрировать Ansible с Terraform для полной автоматизации конфигурации сети.

-

PowerCLI — это модуль PowerShell для VMware, который позволяет администраторам эффективно автоматизировать конфигурации межсетевых экранов и политик сетевой безопасности.

-

Aria Automation Suite — платформа Aria обеспечивает оркестрацию задач сетевой безопасности корпоративного уровня. Она включает:

- Aria Assembler — разработка и развертывание облачных шаблонов для настройки безопасности.

- Aria Orchestrator — автоматизация сложных рабочих процессов для управления безопасностью NSX.

- Aria Service Broker — портал самообслуживания для автоматизации сетевых и защитных операций.

Ключевые основы работы с API

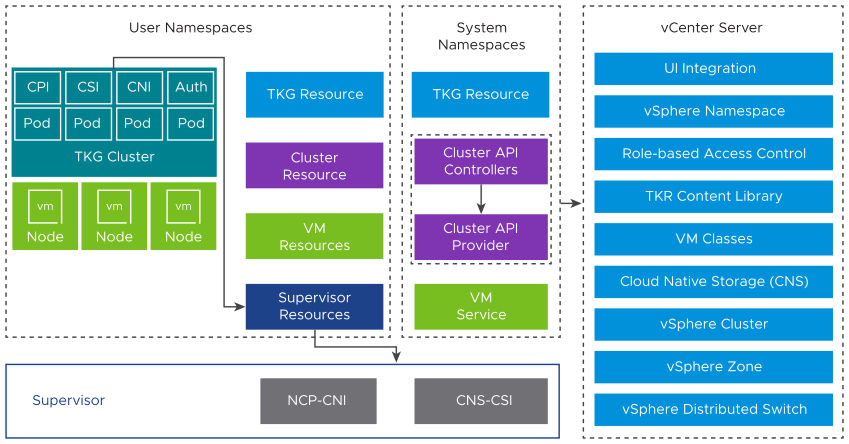

Для эффективного использования возможностей автоматизации vDefend важно понимать архитектуру его API:

- Иерархическая структура API: API NSX построен по древовидной структуре с ресурсами в отношениях родитель-потомок.

- Пагинация с курсорами: большие наборы данных разбиваются на страницы с использованием курсоров для повышения эффективности запросов.

- Порядковые номера: правила межсетевого экрана выполняются сверху вниз, приоритет отдается правилам с меньшими порядковыми номерами.

- Методы аутентификации: вызовы API требуют аутентификации через базовую авторизацию, сеансовые токены или ключи API.

Пример полномасштабной автоматизации

Реальный сценарий автоматизации с использованием vDefend включает:

- Сбор информации о виртуальных машинах — идентификацию ВМ и получение тегов безопасности.

- Присвоение тегов ВМ — назначение меток для категоризации ресурсов.

- Создание групп — динамическое формирование групп безопасности на основе тегов ВМ.

- Определение пользовательских служб — создание пользовательских сервисов межсетевого экрана с конкретными требованиями к портам.

- Создание политик и правил межсетевого экрана — автоматизация развертывания политик для применения мер безопасности.

Например, автоматизированное правило межсетевого экрана для разрешения HTTPS-трафика от группы веб-серверов к группе приложений будет выглядеть следующим образом в формате JSON:

{

"action": "ALLOW",

"source_groups": ["/infra/domains/default/groups/WebGroup"],

"destination_groups": ["/infra/domains/default/groups/AppGroup"],

"services": ["/infra/services/HTTPS"],

"scope": ["/infra/domains/default/groups/WebGroup"]

}